DDoS حملهای است که در آن حجم بسیار زیادی از درخواستهای جعلی به سمت یک سرور یا شبکه فرستاده میشود تا سرویس از دسترس خارج شود. یعنی مهاجم کاری میکند که کاربران واقعی نتوانند وارد سایت یا سیستم شوند. از سایتهای فروشگاهی گرفته تا بانکها و شرکتهایی مثل «پرواز سیستم» همیشه در معرض این مدل حملات هستند.برای اینکه موضوع کمی شفافتر شود، یک جدول کاربردی در ادامه میبینید:

جدول کاربردی: شناخت و مقابله با DDoS

| موضوع | توضیح کوتاه | مثال واقعی | تأثیر در شبکه | مناسب برای |

|---|---|---|---|---|

| حمله حجمی (Volumetric) | ارسال حجم عظیم ترافیک | حمله به وبسایتهای فروشگاهی در تخفیفها | اشباع پهنای باند | کسبوکارهای آنلاین |

| حمله به پروتکلها | سوءاستفاده از ضعف لایه ۳ و ۴ | SYN Flood روی سرورهای سازمانی | اختلال در سرویسدهی | شرکتها و دیتاسنترها |

| حمله به لایه کاربرد | درخواستهای زیاد به صفحات خاص | حمله به /login در سایتها | افزایش بار CPU و RAM | سرویسهای ابری |

| روش محافظت شبکهای | فایروال، ACL، Rate Limiting | تنظیم محدودیت اتصال | کاهش اثر حملات | شبکههای سازمانی |

| روش محافظت ابری | CDN، WAF، Scrubbing Center | Cloudflare, AWS Shield | دفع حمله قبل از رسیدن به سرور | هر نوع کسبوکار |

حمله DDoS دقیقاً چگونه کار میکند؟

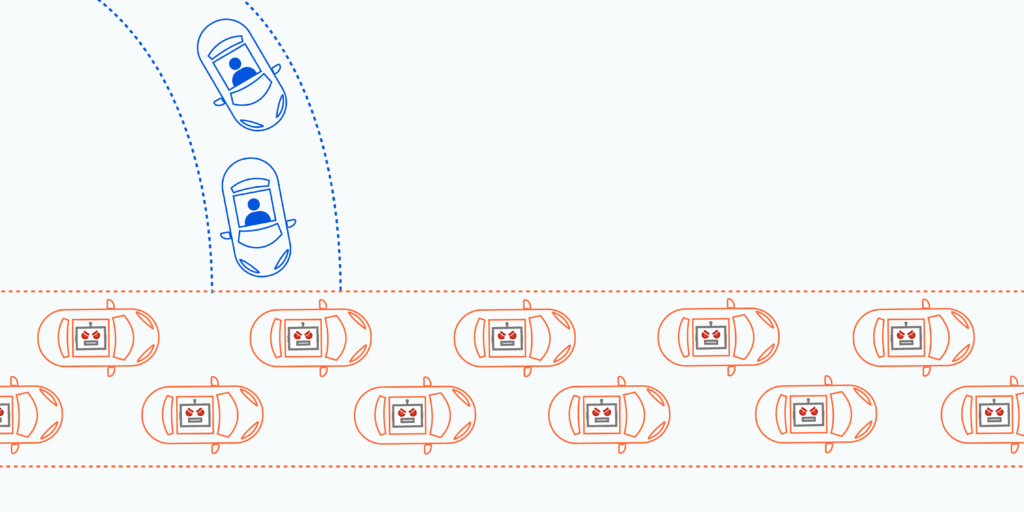

در حمله DDoS مهاجم تنها نیست. پشت سرش هزاران یا حتی میلیونها دستگاه آلوده وجود دارد که به آنها «Botnet» میگویند. این دستگاهها ممکن است کامپیوتر کاربران عادی، مودمها یا حتی دوربینهای مداربسته اینترنتی باشند. مهاجم یک دستور ارسال میکند و این ارتش آلوده همزمان شروع به حمله میکنند.

یک مثال ملموس:

فرض کنید یک فروشگاه اینترنتی کوچک روزانه ۳۰۰ بازدیدکننده دارد. یک حمله DDoS میتواند در عرض چند ثانیه ۱۰۰ هزار درخواست به سرور بفرستد. سرور که برای چنین حجمی آماده نشده، از کار میافتد و سایت قطع میشود.

در دنیای سازمانی هم سناریو مشابه است. شرکتهایی مثل «پرواز سیستم» که سیستمهای نظارتی، دوربینها و تجهیزات شبکه ارائه میدهند، معمولاً با حملات حجمی به IP پابلیک یا پورتهای باز مواجه میشوند. اگر زیرساخت آماده نباشد، کل شبکه روی زمین مینشیند.

انواع حملات DDoS

در دنیای امنیت، DDoS فقط یک مدل ندارد. سبکها و تکنیکها متفاوتاند و هرکدام ضعف خاصی را هدف میگیرند. در ادامه مهمترین انواع حمله را بررسی میکنیم.

1) حملات حجمی (Volumetric)

در این نوع، هدف مهاجم اشباع کردن پهنای باند است. حجم ترافیک به حدی زیاد میشود که حتی قبل از رسیدن به سرور، اینترنت سازمان از کار میافتد.

مثال: حمله UDP Flood که در آن میلیونها بسته UDP بدون پاسخ مناسب ارسال میشود.یکی از شرکتهایی که برایشان پشتیبانی انجام میدادیم، در روزهای نزدیک جشنواره فروش سالانه با حمله حجمی ۵۰Gbps مواجه شد. اتصال اینترنتشان سه دقیقه کامل سقوط کرد.

2) حملات به پروتکلها (Protocol Attacks)

این حملات لایه ۳ و ۴ شبکه را هدف میگیرند. اصل کار آنها ایجاد اتصالهای نیمهکاره، درخواستهای ناقص یا سؤاستفاده از نحوه پاسخدهی سرور است.

نمونه معروف: SYN Flood

در این روش مهاجم حجم زیادی درخواست SYN ارسال میکند اما پاسخ نمیدهد و در نتیجه حافظه سرور پر میشود.

مثال

در یک مجموعه اداری، پورت 80 روی سرور داخلی هدف SYN Flood قرار گرفته بود. CPU سرور ۹۹٪ رفت بالا و سرویسها از دسترس خارج شدند، در حالی که پهنای باند مشکلی نداشت.

3) حملات لایه کاربرد (Application Layer Attacks)

این مدل پیچیدهتر است و مهاجم تلاش میکند رفتار کاربر واقعی را تقلید کند. مثل اینکه هزاران ربات صفحه /search یا /login را با درخواستهای سنگین بمباران کنند. اینجا مشکل اصلی، پهنای باند نیست؛ بلکه فشار روی CPU و RAM است. برای یک سایت فروش دوربینهای مداربسته، حمله HTTP Flood باعث شده بود صفحه محصول در عرض چند ثانیه بارگزاریاش قفل شود.

چرا حملات DDoS خطرناک هستند؟

سه دلیل اصلی وجود دارد:

1) خسارت مالی مستقیم

وقتی سرویس قطع شود، فروش، خدمات پشتیبانی یا عملیات داخلی شرکت متوقف میشود.

برای فروشگاهها هر دقیقه اختلال میتواند خسارت قابل توجهی ایجاد کند.

2) کاهش اعتماد مشتری

کاربری که چند بار خطا ببیند یا سایت قطع شود، احتمال زیادی دارد دیگر برنگردد.

3) هزینههای رفع آسیب

پس از حمله، معمولاً نیاز به پاکسازی، مانیتورینگ، بهروزرسانی و تقویت شبکه است که هزینهبر است.

در شرکتهایی مشابه پرواز سیستم که مشتریان زیرساختی دارند، قطع سرویس میتواند عملیات نظارتی یا انتقال دادهها را مختل کند؛ بنابراین اهمیت مقابله چند برابر میشود.

روشهای مقابله با حملات DDoS

کنترل DDoS یک فرآیند چند مرحلهای است. هیچ روش واحدی کافی نیست؛ باید ترکیبی از راهکارهای محلی و ابری پیادهسازی شود.

1) استفاده از CDN و WAF

CDN و WAF (مثل Cloudflare، Imperva و Akamai) خط دفاع اول هستند. در این روش ترافیک قبل از رسیدن به سرور اصلی، در شبکه ابری بررسی و فیلتر میشود. این سرویسها معمولاً میتوانند حملات حجمی را کامل دفع کنند. یکی از مشتریان ما پس از انتقال سایت به CDN دیگر درگیر قطعیهای مکرر نبود؛ چون ۹۵٪ درخواستها قبل از رسیدن به سرور بلاک میشد.

2) Rate Limiting و محدودیت اتصال

در فایروال یا روتر میتوان تعیین کرد که یک IP چند درخواست در ثانیه ارسال کند.این روش ساده اما مؤثر است، بهخصوص برای حملات لایه کاربرد. مثلاً اگر صفحه لاگین حداکثر ۵ درخواست در ثانیه بپذیرد، رباتها خیلی زود مسدود میشوند.

3) فایروال سختافزاری و UTM

سازمانهایی مثل «پرواز سیستم» که تجهیزات شبکه و امنیت دارند، معمولاً از فایروالهای سختافزاری استفاده میکنند.

این فایروالها قابلیتهایی مثل:

-

شناسایی رفتار غیرعادی

-

جلوگیری از حملات SYN Flood

-

مسدودسازی ترافیک ناشناخته

را به صورت لحظهای انجام میدهند.

4) Scrubbing Center

این روش حرفهایتر است و برای کسبوکارهای بزرگ توصیه میشود.ترافیک شما به یک مرکز پاکسازی ارسال میشود، تمام ترافیک شستشو داده میشود و فقط درخواستهای سالم به سرور برمیگردند. این سرویسها معمولاً ظرفیت چند صد گیگابیت تا چند ترابیت دارند و میتوانند حملات بسیار سنگین را دفع کنند.

5) مانیتورینگ و هشداردهی

یکی از بزرگترین اشتباهها این است که دفاع DDoS را فقط در سختافزار و تنظیمات خلاصه کنیم. مانیتورینگ ۲۴ ساعته رفتار ترافیک مهمترین عامل تشخیص زودهنگام حمله است. اگر پهنای باند مصرفی شما همیشه حدود ۲۰Mbps باشد و ناگهان به ۸۰ برسد، سیستم هشدار سریع باید فعال شود تا قبل از سقوط سرویس اقدام کنید.

6) جداسازی شبکه و VLAN

اگر سرویسها در VLANهای مختلف قرار بگیرند، حمله به یک بخش نمیتواند کل سازمان را از کار بیندازد. برای مثال، سرویس دوربینها را از سرویس وب جدا میکنند تا حمله DDoS روی یکی، دیگری را مختل نکند.

7) استفاده از Anycast Routing

در سرویسهای بزرگ از Anycast استفاده میشود تا ترافیک به نزدیکترین و سبکترین سرور هدایت شود.در هنگام حمله، چندین نقطه در جهان بار حمله را تقسیم میکنند و هیچ سرور به تنهایی از پا نمیافتد.

جمعبندی

DDoS یکی از قدیمیترین اما همچنان مؤثرترین روشهای حمله در دنیای امنیت است. ساختن یک شبکه امن بدون درنظرگرفتن دفاع در برابر این حملات تقریباً غیرممکن است. چه سایت فروشگاهی داشته باشید، چه ارائهدهنده خدمات شبکه مثل «پرواز سیستم» باشید، باید بدانید حملات DDoS دیر یا زود به سراغ هر سرویس اینترنتی میآیند.

راهکار مقابله نیز ترکیبی است: بخشی در شبکه داخلی، بخشی در فایروال و مهمترین لایه در سرویسهای ابری و CDN. هرچه آمادهتر باشید، احتمال قطع سرویس کمتر میشود. اگر شبکه شما زیرساخت نظارتی یا خدماتی مهمی دارد، توصیه میشود حتماً یک طرح جامع دفاع DDoS تعریف کنید و مانیتورینگ دائمی را جدی بگیرید.

سوالات متداول

1) آیا امکان جلوگیری کامل از حمله DDoS وجود دارد؟

نه، اما میتوان تأثیر آن را تا حد نزدیک صفر کاهش داد. سرویسهایی مانند Cloudflare یا AWS Shield میتوانند ۹۹٪ حملات را خنثی کنند.

2) آیا فایروال معمولی برای مقابله با DDoS کافی است؟

فقط تا حدی. فایروالهای معمولی در برابر حملات حجمی آسیبپذیرند و باید کنار CDN یا Scrubbing Center استفاده شوند.

3) چقدر طول میکشد تا یک سایت از حمله DDoS بهبود پیدا کند؟

بسته به شدت حمله، چند دقیقه تا چند ساعت. اگر محافظت ابری فعال باشد، معمولاً هیچ Downtime قابلتوجهی دیده نمیشود.

4) آیا حمله DDoS به تجهیزات شبکه هم ممکن است؟

بله، مهاجم میتواند IP پابلیک روتر، DVR یا NVR را هدف قرار دهد. شرکتهای ارائهدهنده تجهیزات مثل «پرواز سیستم» باید پورتها را ایمن کنند.

5) آیا حملات DDoS قابل شناسایی هستند؟

بله، افزایش شدید ترافیک، افت سرعت، خطاهای 502/503 و اشباع CPU از نشانههای اصلی هستند.

منابع

بدون دیدگاه